弊社では、自社開発のCMSをベースにカスタマイズを行い、顧客向けに提供するとともに、運用・保守までを一貫して行っています。

予算の制約から、UTM や専用アプライアンス型の WAF を導入できず、十分なセキュリティ対策を講じられていないケースも少なくありません。

そのような状況下で、ある日「サイトの表示が重い」という問い合わせがあり、サーバのアクセスログを確認したところ、以下のようなリクエストが大量に記録されていました。

***.***.**.*** - *****.jp - - [15/Dec/2025:15:00:10 +0900] "GET /autoload_classmap/function.php HTTP/1.1" 404 31 "https://www.bing.com/" "Mozilla/5.0 (Linux; Android 14; Pixel 8 Pro) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/119.0.0.0 Mobile Safari/537.36" "232.171.117.167,20.78.177.7"こんなのがたくさん来てる!

これらのアクセスは、実在しない PHP ファイルをリクエストしており、いわゆる自動化された脆弱性スキャンと考えられます。

当初は、同一または類似した IP アドレスからのアクセスをソフトウェアファイアウォールで deny して対応していましたが、IP アドレスが頻繁に変わるため、個別対応には限界がありました。

そこで、より効率的かつ継続的に対策を行うため、Cloudflare を導入し、WAF ルールによる脆弱性スキャンのブロックを行うことにしました。

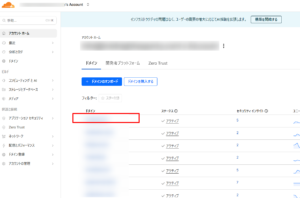

ログインしてドメインを選択して・・・

ボットファイアモードをオン!

Cloudflare を導入してからしばらくすると、これまで見られていた同様のアクセスはほとんど発生しなくなりました。

予算面を考慮すると、ここまで効果が出るのであれば、十分に現実的な対策だったと思います。

![Xen Orchestraの導入[インストールからログインまで]](https://blog.clairvoyance.co.jp/wp-content/uploads/2025/02/Xen-Orchestra-02-19-2025_03_35_PM.png)